ettercap扫描不到主机的解决方法

本文将详细讲解在Kali系统下使用Ettercap图形界面模式时扫描不到主机的问题,并提供问题排除方法;

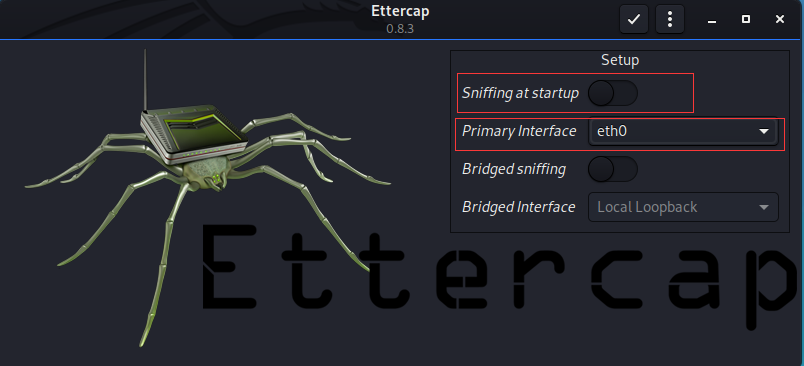

作者使用的版本是 ettercap 0.8.3;

开始前,先说明一下,使用这个工具需确保拥有root权限;然后是需要确保已经链接上了局域网,最后需要确保设置了流量转发,如果没有就使用ettercap,则会导致目标主机无法联网。

首先我们来说说图形界面;

这是ettercap 0.8.3 的启动界面,如果你已使用别的工具进行ARP欺骗,则可以打开 sniffing at startup 选项,如果你正准备使用ettercap 中的 ARP工具进行欺骗,则先关闭此选项;

然后确保 primary interface 选项正确,一定要选则正确的网卡接口,通常无线网卡接口为wlan0,有线网卡接口为eth0;

配置完成后点击标题栏上的勾进入主界面;

通常,我们这时候就可以开始扫描主机了,点击左上方的放大镜图标开始扫描主机,放大镜旁边的图标则打开主机列表;

很多时候,无法完整的扫描出局域网在线主机,或者根本扫描不到内容,前提是目标主机确实在线;

有两个方法可以解决这个问题;

第一,一直尝试,因为ettercap有可能是根据某种协议的返回数据判断主机是否在线,但这种协议数据可能要隔一段时间才会有;不一定要等2个目标全部出现在列表中,只需要出现我们需要的主机,就可以通过下方的 add to target1 或 add to target2 按钮添加目标主机。

第二,你可以手动添加目标地址;但是这种方法需要知道目标IP以及MAC,如果你稍微懂一点网络知识或懂得如何使用nmap工具那就变得简单多了,知道局域网内所有主机在线IP和MAC并不难。

知道了目标IP和MAC后,通过ettercap的菜单(主界面右上方的三个小点),以此点击 【Targets】【select targets】,然后输入详细目标信息即可;

不要使用 targets 菜单下的 current targets 来添加IP,这个功能只有在你扫描到目标主机才有用。

配置好后,就可以开始发起中间人攻击了,具体过程这里就不讲了,然后打开 ettercap 监听流量的开关开始监听流量,使用其它抓包工具,比如 wireshark,抓取网卡接口上的数据即可,这个网卡接口就是你启动ettercap时选中的那个。